Crear una red segura para casa

Muy buenos días a todos,

Este es el primer post que escribo en el blog y antes de entrar en otras temáticas como estrategia, pentesting o forense, he querido centrarme en un tutorial de como montar una red segura en casa.

Para hacerlo más digerible, todo el despliegue de la red lo he dividido en diferentes posts para no hacerlo muy pesado y así poder comentar muchos detalles en cada uno de los pasos.

Requisitos

Antes de comenzar he hecho una lista de requisitos que quiero cubrir con la instalación:

- Usar herramientas open source (en la medida de lo posible).

- Salida a internet a través de una VPN privada que use el cifrado Wireguard.

- Sistema de detección de intrusos o IDS, y prevención de instrusos IPS.

- Redes segmentadas en diferentes LANs y VLANs (virtual LANs).

- Descifrado de SSL también conocido como SSL inspection.

- Red Wifi con un cifrado moderno WPA3.

- Autentiación de usuario individual en la red inalámbrica Wifi para cada persona de la casa.

- Filtrado de las DNS para prevenir contenido malicioso y publicidad.

- DNS SEC.

- Consola amigable para visualizar logs, las alertas y cuadros de mando.

Sofware para una red segura

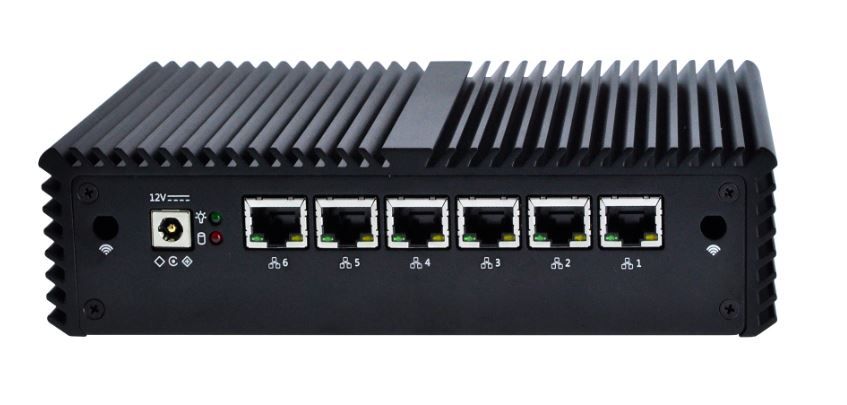

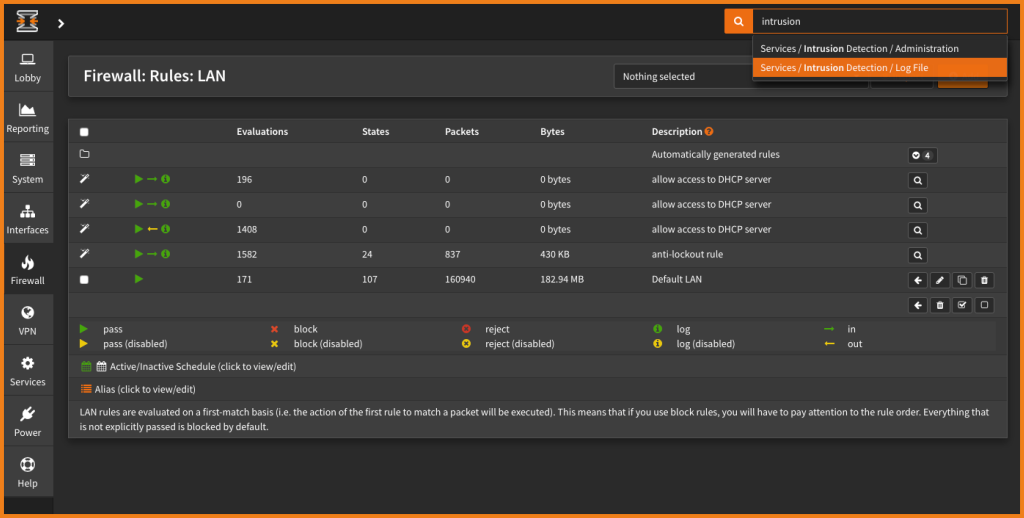

OPNSense

OPNSense es una plataforma de enrutamiento y cortafuegos basada en FreeBSD de código abierto, fácil de usar y de construir.

OPNSense es un sofware muy bueno, que será la pieza fundamental de la arquitectura ya que todo el tráfico irá enrutado a través de este software. Es un fork de pfSense pero más moderno, bonito y actualizado.

OPNSense cubrirá los requisitos 1, 2, 3, 4 y 5.

PROS:

- Autentiación de doble factor

- Capacidad Firewall muy buena

- Capacidad IDS/IPS basado en suricata

- Plugins para despelgar proxy y descifrado SSL

CONS:

- Capacidad Wifi muy limitada.

OPNSense está basado en FreeBSD y hereda de este la gestión de conexiones Wifi. Leas donde leas, practicamente nadie recomienda usar estas capacidades por lo limitadas que son.

Por motivos de simpleza, aún sin cumplir el requisito 6 que me había propuesto de tener una autenticación moderna WPA3, si que voy a usar estas capacidades. Configuraré el wifi en el protocolo más avanzado que se pueda, con la mejor seguridad que nos deje.

NOTA: En futuras actualizaciones sustituiré la capacidad Wifi por un AP (punto de acceso) dedicado basado en OpenWRT o en Unifi. Esta sustitución buscará usar los protocolo más modernos WPA3, y WIFI6.

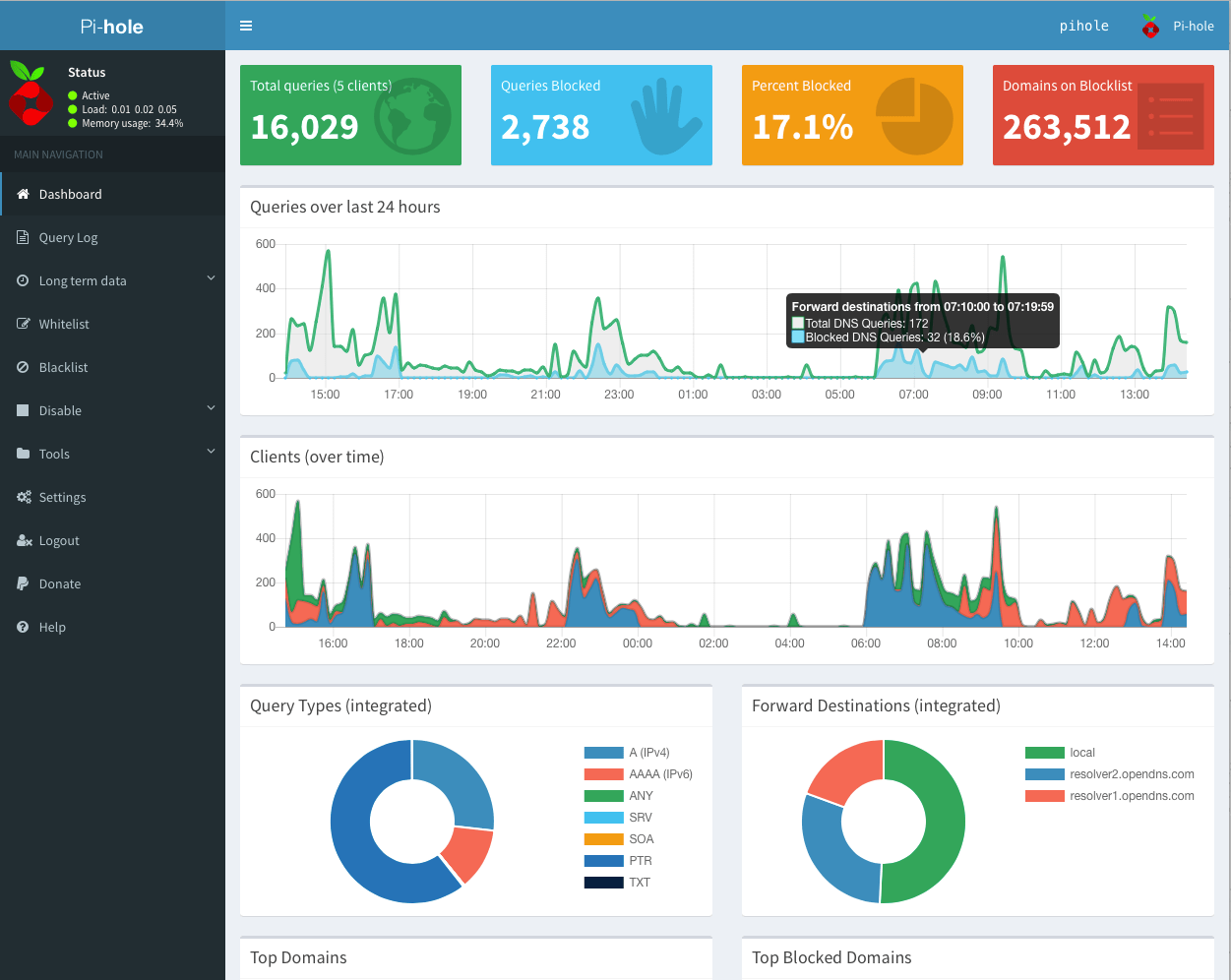

PiHole

Pi-hole® es un sinkhole de DNS que protege sus dispositivos de contenidos no deseados, sin necesidad de instalar ningún software en el cliente.

PiHole es un software DNS open source que permite el filtrado de publicidad y contenido malicioso a través de un sinkhole.

El método habitual que usan los plugins como adblock, se basan en que una vez ya se ha descargado el contenido de publicidad en nuestor ordenador, eliminan la publicidad en la capa de visualización del navegador. Por este motivo, algunas webs como diarios, impiden el acceso a su contenido cuando detectan estos scripts.

El método para prevenir publicidad que usa PiHole es mucho mejor que los usados por plugins. PiHole hace de servidor DNS y cuando detecta que tu ordenador lanza una petición a un dominio de publicidad (o malicioso), lo bloquea y no realiza siquiera la consulta DNS. De esta forma tu router se "ahorra" todo el tráfico de publicidad, liberando rendimiento y ancho de banda.

Además de esto, las webs con bloqueos anti adblock no detectarán ningún script y te dejarán leer todo el contenido.

PiHole cubrirá los requisitos 1, 8 y 9.

PROS:

- El contenido se bloquea no solo en el navegador, si no también en aplicaciones móviles o televisores inteligentes

- Cuadro de mandos muy agradable y útil

- Puede funcionar como servidor DHCP, asegurando que todos sus dispositivos estén protegidos automáticamente.

- Moderno: bloquea los anuncios tanto en IPv4 como en IPv6

CONS:

- Ninguno.

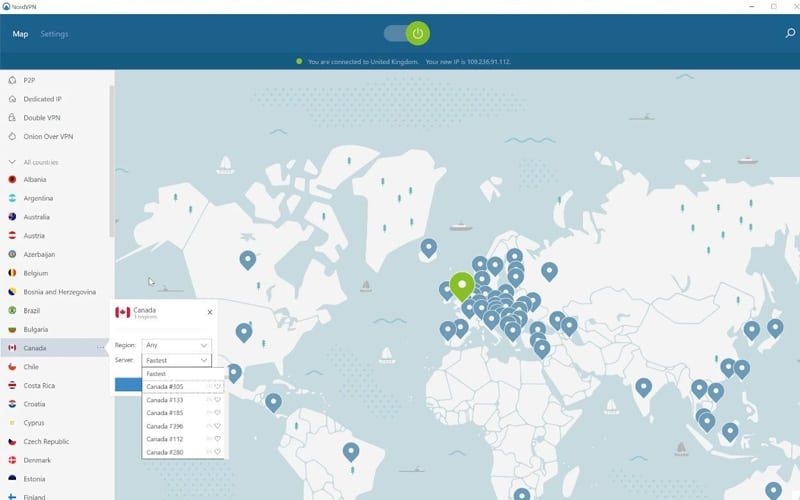

Uno de los requisitos más estricto y paranoicos que he puesto es el del cifrado de todo el tráfico a través de una VPN.

OPNSense será el router que realice la conexión VPN al servidor VPN de la compañía NordVPN.

La subscripción a NordVPN complementará el requisito 2.

PROS:

- Política de cero logs.

CONS:

- Ninguno.

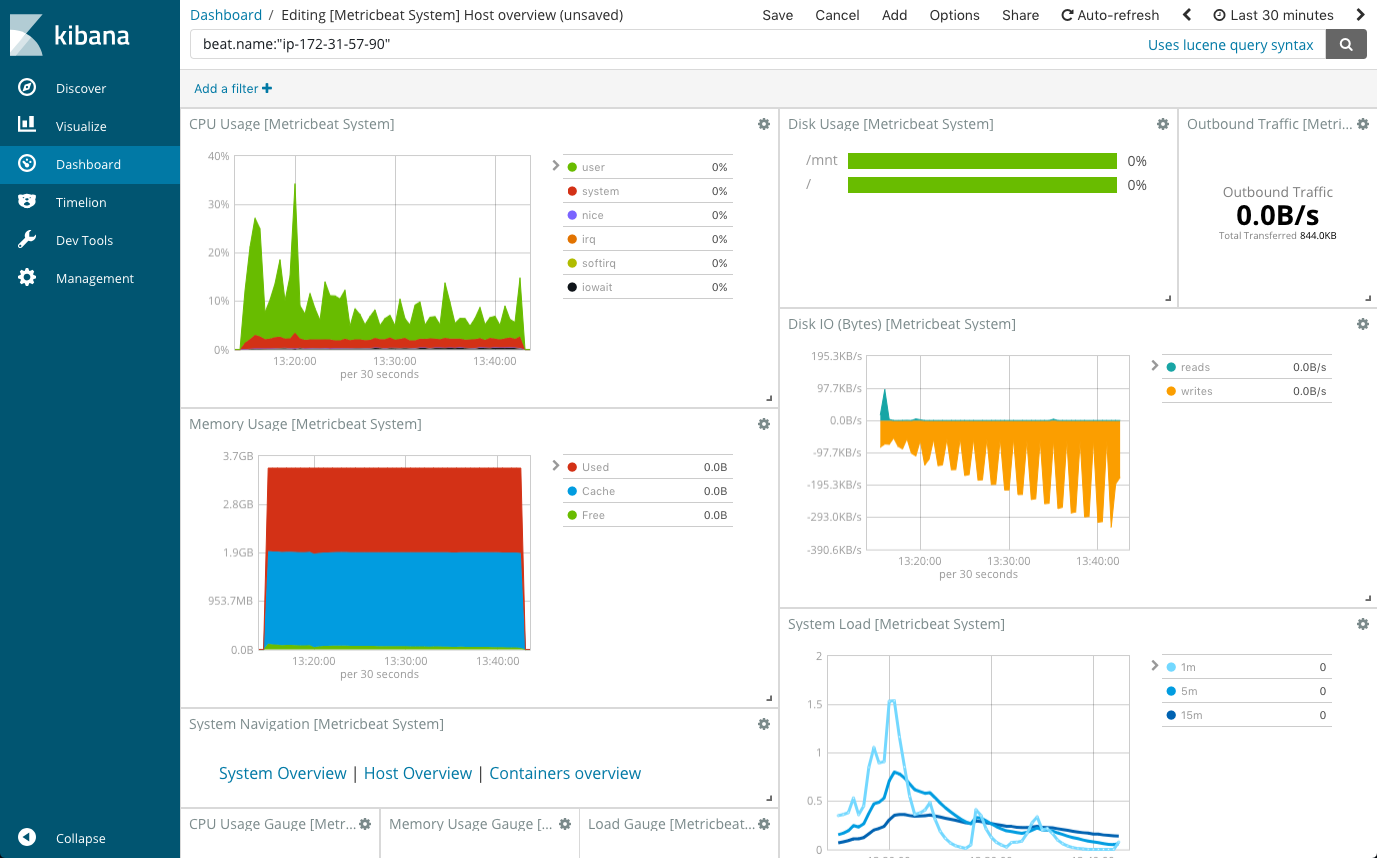

Elasticsearch + Kibana

Elasticsearch es un motor de búsqueda y analítica distribuido, gratuito y abierto para todos los tipos de datos, incluidos textuales, numéricos, geoespaciales, estructurados y no estructurados.

Elasticsearch y Kibana van a permitir recibir y explotar todos los logs generados por PiHole, y OPNSense. Esta será la consola base sobre la que realizar monitorización de seguridad.

Cuando lo instalemos vamos a ejecutarlo en 2 máquinas diferentes, una para elasticsearch y otra para Kibana.

Elasticsearch y kibana cumplirán el requisito 1 y 10.

Pros:

- Flefixibilidad e ingesta de muchas fuentes de datos.

- Arquitectura flexible y modular.

- Creación de cuadros de mando en Kibana.

- Mucha documentación.

Cons:

- Los módulos de seguridad no está disponible en la versión gratuita.

- El motor de búsqueda no es tan potente como el de Splunk.

- Mantenimiento complicado.

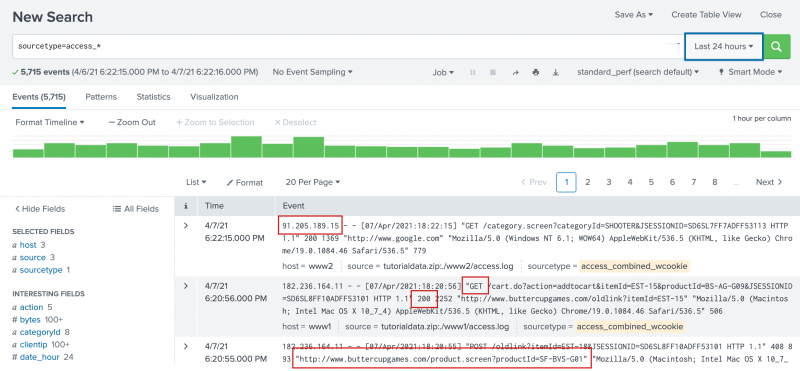

Splunk

Splunk es un software para buscar, monitorizar y analizar logs generados por de aplicaciones, sistemas e infraestructura IT a través de una interfaz web.

Splunk, al igual que Elasticsearch va a permitir recibir y explotar todos los logs generados por PiHole, y OPNSense.

BONUS: Aunque el requisito de recogida y explotación de logs ya está cubierto con elasticsearch, vamos a usarlo en paralelo para ver diferentes formas de realizar la monitorización de la red.

No cumple el requisito de open source porque es un software propietario, pero es de los motores de búsqueda más flexibles que hay y por ello vamos a usarlo.

Tiene una versión gratuita para ingestas de datos inferiores a 500MB de logs diarios que será suficiente para nuestro uso.

Pros:

- Flefixibilidad e ingesta de muchas fuentes de datos.

- Creación de cuadros de mando muy sencilla.

- Uno de los mejores motores de búsqueda y transformación de datos.

Cons:

- Curva de aprendizaje alta.

- No es OpenSource.

- Pago de licencia si se excede 500 MB/día.

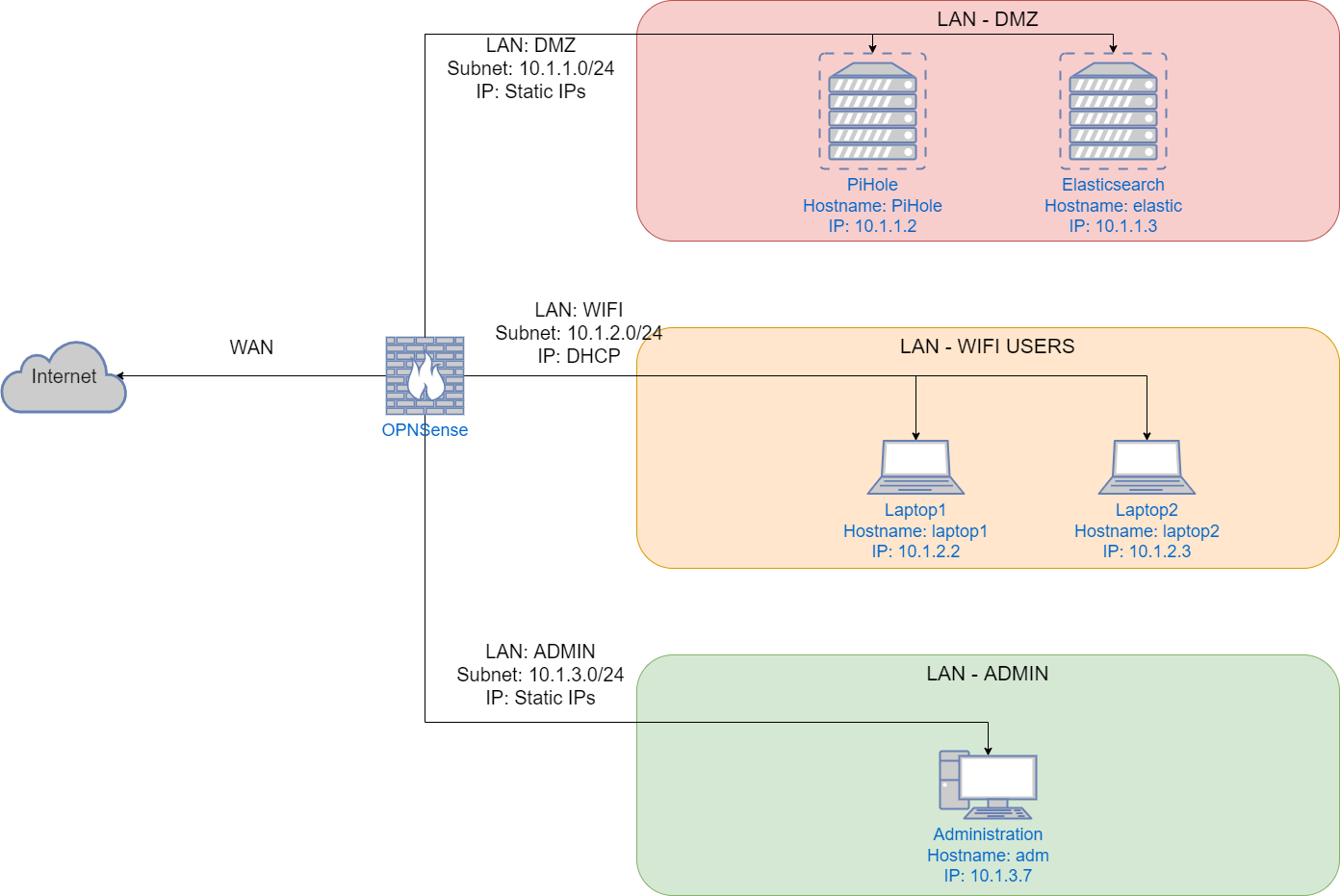

Arquitectura de red

El siguiente diagrama de red muestra la aquitectura de la red que vamos a montar.

Una vez realice el despliegue con estos apartados, comenzaré la fase 2 que incluirá los siguientes puntos:

- Desplegar dominio.

- Bastionar los equipos Windows a través de GPOs.

- Bastionar los equipos Linux.

- Desplegar un EDR en los equipos.